前言

部分题未做,部分题被卡住,复现一下,对于做题来讲还是有价值的

(劣质复现WP)

web题

大抵

有几道题是老考点了,比如python原型链污染可看https://www.cnblogs.com/Article-kelp/p/17068716.html

关于RCE的话还是老话,没WAF()大概就是打函数了

有一道xxe的题目,知识点大概也就这么多,这道题都融了

dtd打无回显+utf绕过

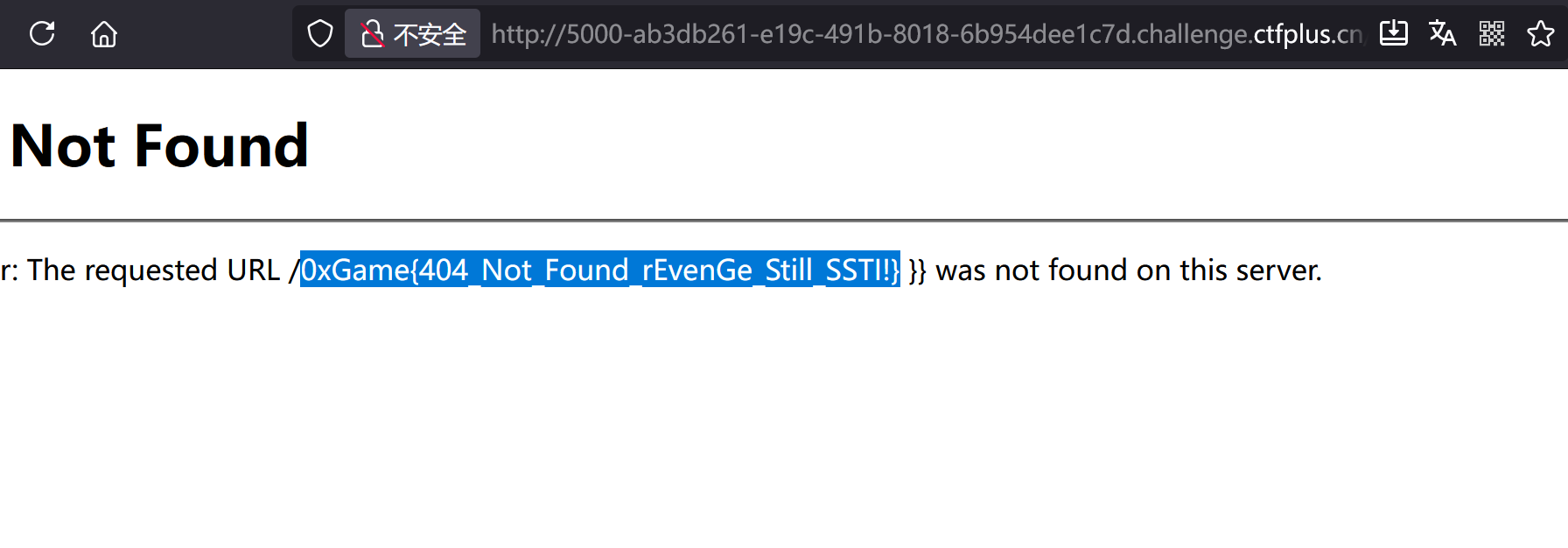

404NotFound

利用报错页面打ssti模板注入

DNS

不知道DNS重绑定因此不会做()

有网站https://lock.cmpxchg8b.com/rebinder.html?tdsourcetag=s_pctim_aiomsg

随便能出了

爪洼脚本

把一串特殊符号放进控制台执行,弹窗,按题干包裹即可

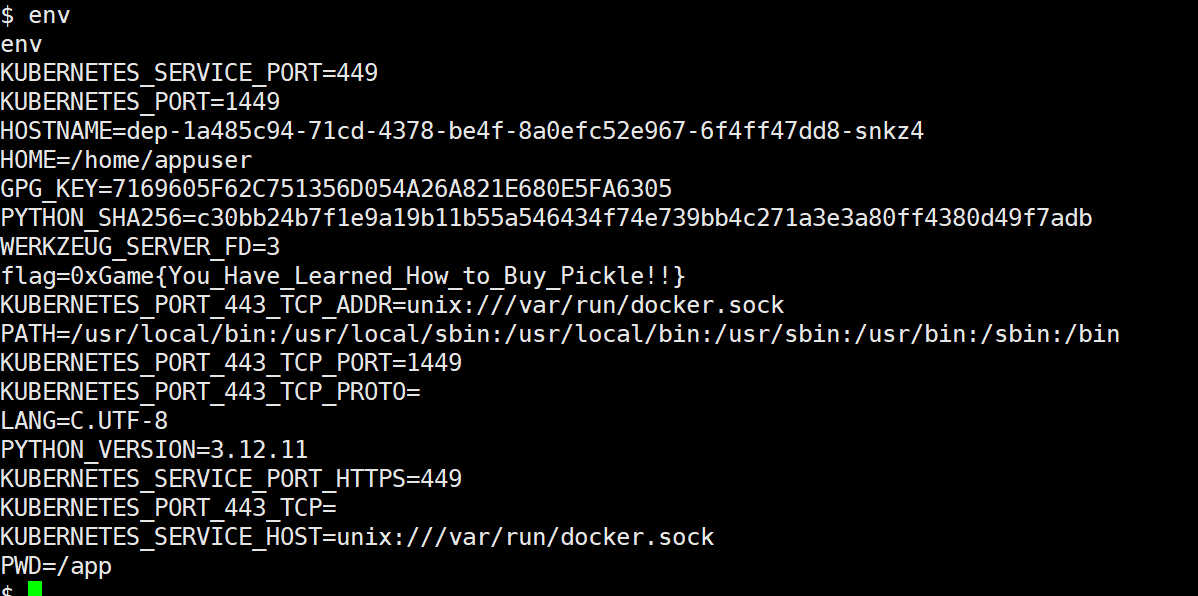

马哈鱼商店

实际做的时候改折扣没有用也是无语到了

这里打pickle反序列化,反弹shell即可

这里也可以subprocess\ncheck_output回显出来

soapclient

这道真想学的还是这个redis的打法

当时没有找到soapclient打redis

复现一下吧

脚本

1 |

|

直接写入webshell了,拿flag即可

实际学习要看如何SSRF打redis,挺有意思的,SSRF稍微深一点到RCE还是得学

结语

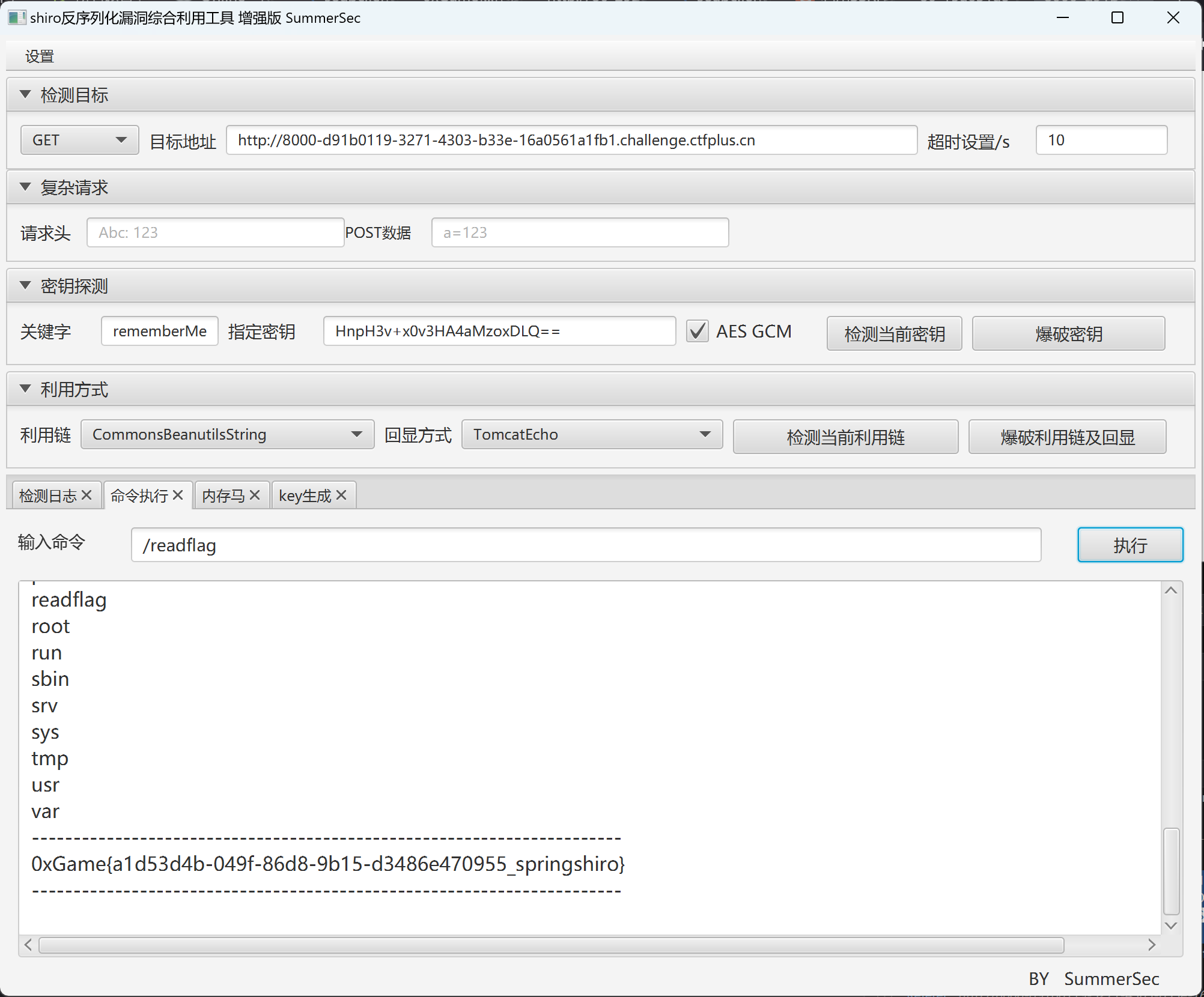

没啥东西其实,week3一道带密码以及略微猜谜的没写,week4投毒+shiro(渗透白打属实)没写,就这样吧,改进地方就是一些trick,以及css注入体系化的脚本改进吧 ,泄露出密钥HnpH3v+x0v3HA4aMzoxDLQ==直接打工具了

这里利用工具去提取heapdump里面的Shirokey,打工具的时候记得勾选AES